Новейшая версия операционной системы от Microsoft буквально напичкана различными компонентами и сервисами. И если часть из них можно считать условно полезными, то некоторые желательно было бы отключить и больше про них не вспоминать. И многие, кто хочет скачать и попробовать её в деле, отмечают это самое желание. Поскольку каждое действие внутри операционной системы, каждое введенное слово впоследствии превращается в рекламу. Таким образом Microsoft пытается получить максимум выгоды с владельцев условно бесплатной Windows 10.

Официально политика Microsoft гласит: система может собирать данные об использованных программах, сетевых подключениях и самом устройстве, а также связывать их с идентификатором пользователя (т. е. данные не обезличены, в дата-центрах видно, от кого именно пришла информация). Помимо этого, Windows 10 замечена в слежке за личными данными вроде местоположения, интересов и даже текстовых и голосовых сообщений. Это намного больше, чем простая информация об использовании устройства, и неудивительно, что настолько тотальная слежка возмущает пользователей.

Систем для передачи данных в Windows 10 несколько.

- Cortana, голосовой помощник от Microsoft, занимает первое место в списке. Все голосовые команды, все поисковые запросы, проведённые с её помощью, она отправляет на несколько десятков серверов Microsoft. Более того, если отключить компаньона, некоторые фоновые процессы Cortana всё равно будут работать, поэтому эта проблема актуальна даже для русскоязычных пользователей, для которых помощник не функционирует;

- сервер телеметрии следит за географическим положением устройства, передавая данные о местонахождении пользователя и о списке его подключений (да-да, печально известное сообщение «Ваше местоположение сейчас используется» — это тоже он). Если вы сидите в кафе с ноутбуком через местный Wi-Fi, а потом вернётесь домой и подключитесь к домашней сети, Microsoft узнает об этом в тот же час (данные отправляются раз в 15–30 минут в зависимости от ситуации). Помимо этого, именно он отвечает за передачу данных о «начинке» компьютера и всевозможных сбоях;

- веб-камера отправляет некоторое количество данных на сервера Microsoft вскоре после первого запуска. Неизвестно, зачем системе нужен внешний вид пользователя, равно как и неизвестно, что конкретно она отправляет (данные с камеры зашифрованы), но сам факт подобного отслеживания выглядит неприятно;

- встроенные перехватчики текста, вводимого с клавиатуры, собирают и анализируют весь набираемый текст. Это больше похоже на фишку из шпионских фильмов, чем на реальную функцию популярной операционной системы, но это правда. Используется перехват текста в первую очередь в рекламных целях: так, если вы наберёте e-mail, где расскажете другу о предстоящей поездке, приложения Windows радостно кинутся предлагать вам путёвки. Минусы очевидны: пароли от входа в платёжные системы тоже набираются с клавиатуры;

- ярко выраженными шпионскими функциями обладает связка из «Службы географического положения» и «Службы диагностического отслеживания», переименованная после обновления в «Функциональные возможности пользователей и телеметрия». Она включает в себя не только сервер телеметрии, о котором уже шла речь выше: эта служба в принципе заточена под шпионаж и играет важную роль в «сливе» данных пользователя;

- встроенный антивирус Windows Defender тоже собирает информацию: он специализируется на загруженных файлах, установленных программах и изменениях настроек;

- часть пользователей считает, что к шпионам также можно отнести облачные сервисы Windows.

Помимо этого, шпионскими компонентами оборудованы ещё некоторые встроенные подсистемы Windows 10, и на перечисление их всех ушло бы много времени.

Убрать всё лишнее, что может отслеживать ваши действия и анализировать их, достаточно легко. Причем это сделать можно абсолютно в любой момент. Не стоит переживать, если вы сразу не повыключали ненужные компоненты.

В процессе установки системы

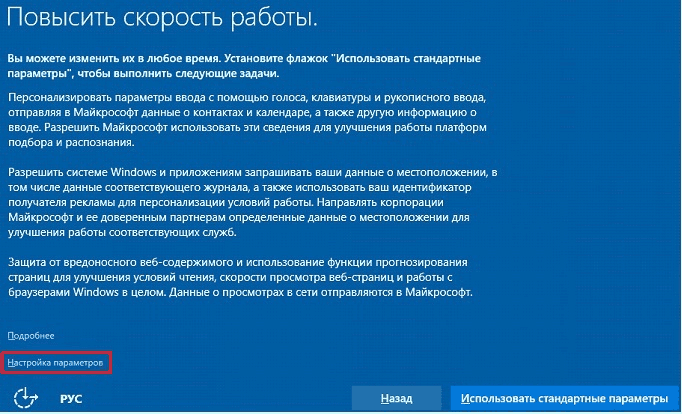

Чтобы использовать этот способ, во время инсталляции Windows 10 следует отказаться от настроек, предложенных по умолчанию и кликнуть на едва заметную надпись «Настройка параметров». Она находится в самом низу имеющегося текста.

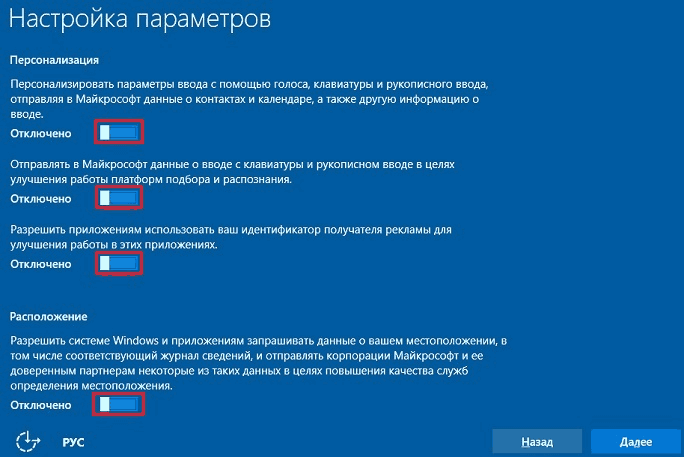

В этом разделе перед вами предстанут все компоненты, которые могут вам помешать в будущей работе Windows 10. Чтобы это предотвратить, необходимо отключить их все, переместив бегунок в соответствующее положение слева. Всего придется отключить две страницы функций.

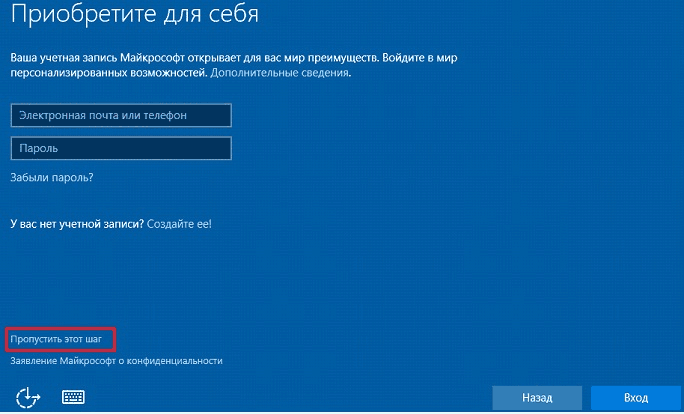

Также нежелательно вводить свои логин и пароль, зарегистрированные на сайте Microsoft, в процессе установки. Этот шаг можно банально пропустить, он ни на что не влияет. Для этого внизу имеется маленькая надпись «Пропустить этот шаг».

Если соблюсти эти минимальные требования, то новая операционная система практически не будет указывать какую-либо информацию о пользователе. У неё просто не будет специальных функций для этого. Поскольку все нужные компоненты для этого просто отключены. Следовательно, пользоваться ей можно легко и безбоязненно.

Если операционная система уже установлена

На уже имеющейся операционной системе отключить все лишние компоненты, которые могут мешать спокойной и анонимной жизни, не сильно сложно. Только отключать придется лишь некоторые функции Windows 10, которые особенно сильно мешают. А именно:

- Защитник Windows.

- Cortana.

- Контекстный поиск.

- Advertising ID.

- Облачные сервисы.

Для каждого из них предусмотрен свой способ отключения.

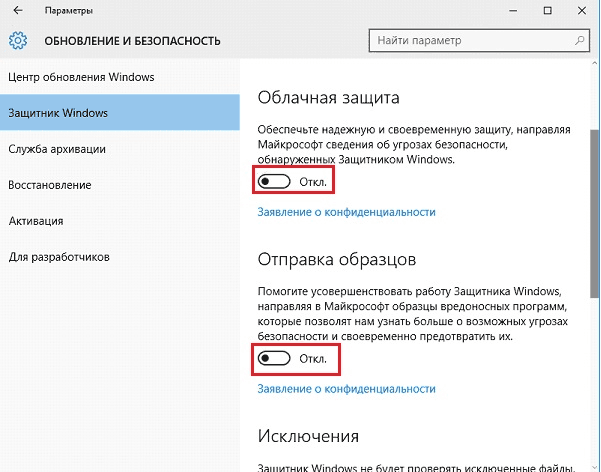

Windows Defender

Чтобы избавиться от этого инструмента, необходимо зайти в Параметры, после чего проследовать в раздел «Обновление и безопасность». Там расположена такая вкладка, как «Защитник Windows», в которой нам необходимо работать. Следует отключить функции, отвечающие за отправку данных и защиту облака, как на скриншоте.

Кстати, если вы не хотите лазить по настройкам, просто установите любой другой антивирус. Это выключит Защитник автоматически.

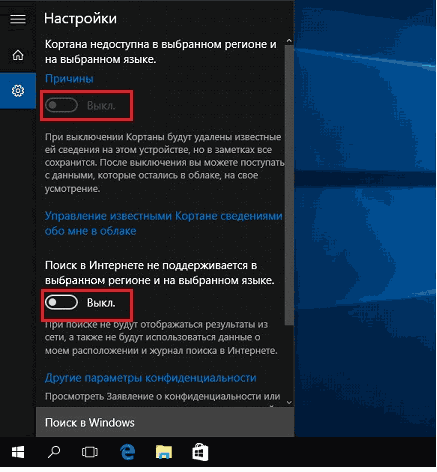

Контекстный поиск и Cortana

Эти два инструмента отключаются совместно. Конечно, в русской Windows 10 последняя не работает по умолчанию, поскольку для нее не придумали русификацию. Однако лучше перестраховаться. Следует кликнуть по поиску в нижней строке рабочего стола, а затем нажать на самую нижнюю иконку в левом столбике, отображающую Настройки. И там нужно отключить как Кортану, так и Поиск в интернете.

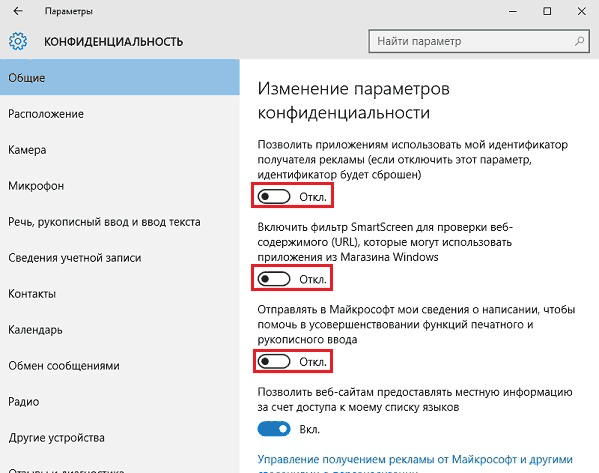

Advertising ID

Для отключения этого функционала необходимо проследовать в уже известные нам Параметры, оттуда зайти в раздел Конфиденциальность. В общих настройках, расположенных в самом верху левого столбца, придется снять состояние «вкл.» у первых трех компонентов.

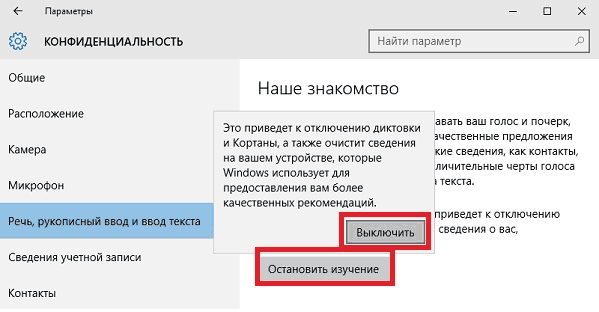

Следующая вкладка, которая нам нужна – это «Речь, рукописный ввод и ввод текста». Здесь нужно запретить Windows 10 пересылать вашу речь ради изучения функциональности Кортаны. Все равно мы ее уже отключили.

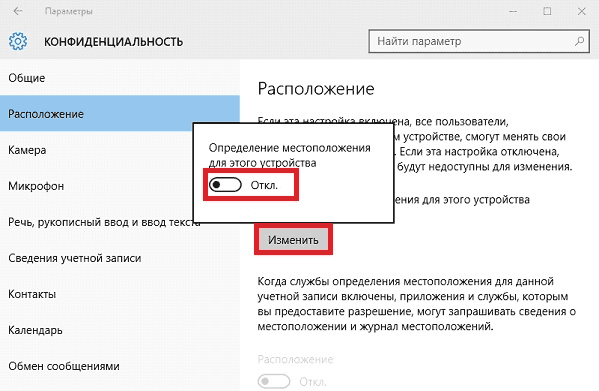

Далее – «Расположение». Здесь можно убрать определение положения вашего компьютера или иного устройства на карте мира. Конечно, это не смертельно, но ради безопасности лучше все-таки убрать.

После завершения этих шагов не закрывайте Конфиденциальность – она ещё пригодится.

Телеметрия

Чтобы избавиться от передачи этих параметров, придется немного попрограммировать. Для этого используется встроенный инструмент под названием PowerShell. Чтобы его использовать, нужно перевести ПК в режим консоли при помощи комбинации клавиш Windows+X.

Появится командная строка, в которую нужно набить комбинации, прописанные на скриншоте.

Вкратце, эти команды удаляют уже собранные данные телеметрии, отключают работу данного сервиса и полностью отрубают возможность записывать какие-либо новые данные.

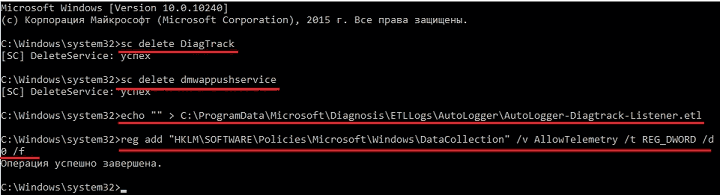

В командной строке нужно набрать по очереди последовательность команд, приведённую ниже. Это позволит отключить часть следящих служб навсегда, без права «обратного» включения, а также удалит всё то, что система уже успела насобирать. Во время выполнения команд Windows может начать ругаться, но обращать на это внимание не стоит.

- sc delete DiagTrack

- sc delete dmwappushservice

- echo «» > C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-Diagtrack-Listener.etl

- reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection» /v AllowTelemetry /t REG_DWORD /d 0 /f"

После этого снова открываем Конфиденциальность, и оттуда заходим в «Отзывы и диагностика». Нужно полностью запретить формировать отзывы (выбрать соответствующий пункт в выпадающем меню), а затем в «Данных диагностики и использования» выставить пункт «Базовые сведения».

Облака

Чтобы облачное хранилище не работало, достаточно не пользоваться своей учётной записью при работе с Windows 10. Чтобы это сделать, необходимо в Параметрах найти раздел, позволяющий управлять учётными записями, а затем оттуда перейти в раздел «Ваша учетная запись».

Отказаться от использования записи на сайте Microsoft можно, если войти под локальной учетной записью. Для этого достаточно кликнуть на соответствующую надпись и ввести данные. Таким образом, можно оставить только те компоненты системы 10 поколения, которые требуются.

Защита от слежения при помощи выключения следящих служб

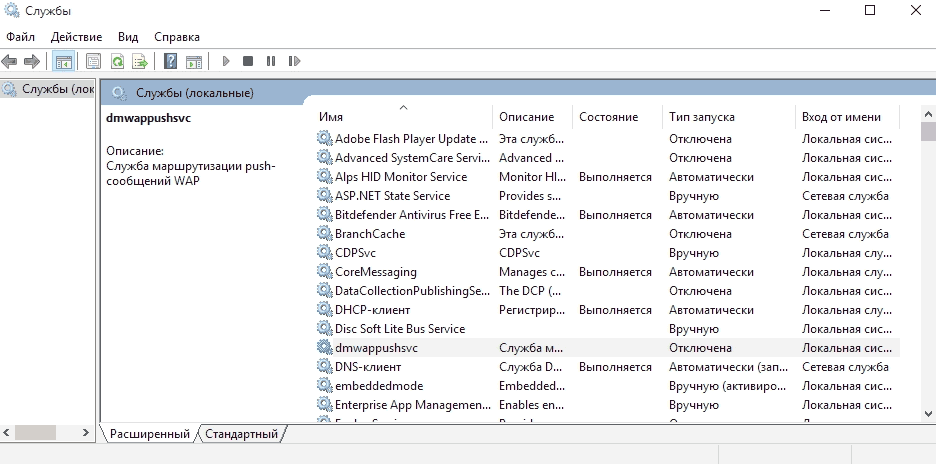

Часть следящих модулей расположена в службах Windows (например, печально известная «Служба диагностического отслеживания»). Их тоже необходимо отключить, чтобы избавиться от слежки.

1. Сначала надо перейти в службы: для этого необходимо нажать Win+R и в открывшемся окне прописать services.msc. Откроется окно служб, где будут показаны все существующие в системе служебные процессы и информация о них.

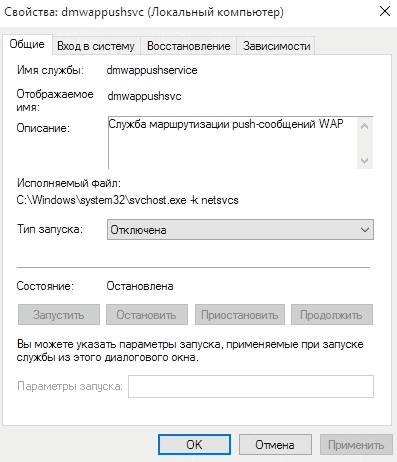

2. Чтобы отключить службу, достаточно щёлкнуть по ней правой кнопкой мыши и выбрать пункт «Остановить». А чтобы она не включилась снова, нужно зайти в её свойства (правая кнопка мыши — «Свойства») и в выпадающем меню выбрать вариант типа запуска «Отключена».

Список следящих служб Windows разнится от ресурса к ресурсу, потому что мало у кого есть точные данные о том, что и как следит за пользователем, да и сами службы различаются в зависимости от конфигурации системы. Приблизительный список служб, которые необходимо выключить, выглядит так:

- dmwappushsvc;

- «Служба географического положения»;

- «Служба диагностического отслеживания» (DiagTrack);

- «Функциональные возможности для подключенных пользователей и телеметрия» (если есть);

- DataCollectionPublishingService;

- Windows Search;

- «Биометрическая служба Windows»;

- службы, связанные с учётной записью Microsoft.

Со службами ещё не всё. Их отключение не даёт полной свободы от телеметрии и перехвата текста, поэтому «дочищать» остатки нам ещё придётся. Но об этом чуть позже.

Отключение шпионских компонентов планировщика заданий: инструкция

Как уже упоминалось, служебные компоненты Windows напичканы следящими модулями по уши. Поэтому следующий пункт — планировщик заданий.

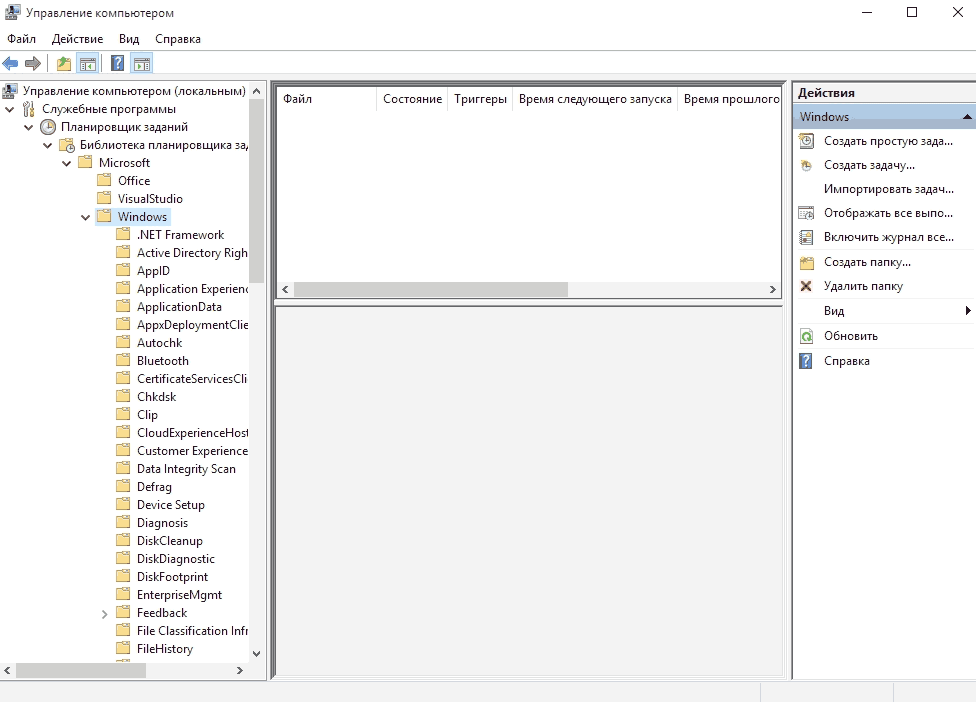

- Сначала нужно кликнуть правой кнопкой мыши по меню «Пуск» и выбрать вариант «Управление компьютером». Откроется окно управления, где необходимо раскрыть следующую ветвь: «Служебные программы — Планировщик заданий — Библиотека планировщика заданий — Microsoft — Windows».

Список компонентов, которые нужно отключить:

- Application Experience: Microsoft Compatibility Appraiser, ProgramDataUpdater, StartupAppTask;

- Autochk: Proxy;

- Customer Experience Improvement Program: Consolidator, KernelCeipTask, UsbCeip, Microsoft-Windows-DiskDiagnosticDataCollector;

- NetTrace: GatherNetworkInfo.

Окончательное выключение телеметрии

Следующий шаг, который надо сделать для безопасной работы с Windows, — навсегда разобраться с телеметрией и перехватчиком текста. Для этого нам понадобятся реестр и командная строка, а также редактор групповой политики Windows.

- Итак, первое, что нужно сделать, — это использовать командную строку. Для этого надо щёлкнуть правой кнопкой мыши по клавише «Пуск» и выбрать «Командная строка (администратор)». Откроется окно командной строки/ В командной строке нужно набрать по очереди последовательность команд, приведённую ниже. Это позволит отключить часть следящих служб навсегда, без права «обратного» включения, а также удалит всё то, что система уже успела насобирать. Во время выполнения команд Windows может начать ругаться, но обращать на это внимание не стоит.

- sc delete DiagTrack

- sc delete dmwappushservice

- echo «» > C:\ProgramData\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-Diagtrack-Listener.etl

- reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection» /v AllowTelemetry /t REG_DWORD /d 0 /f"

Так, с командной строкой разобрались. Теперь приступим к настройке редактора групповой политики.

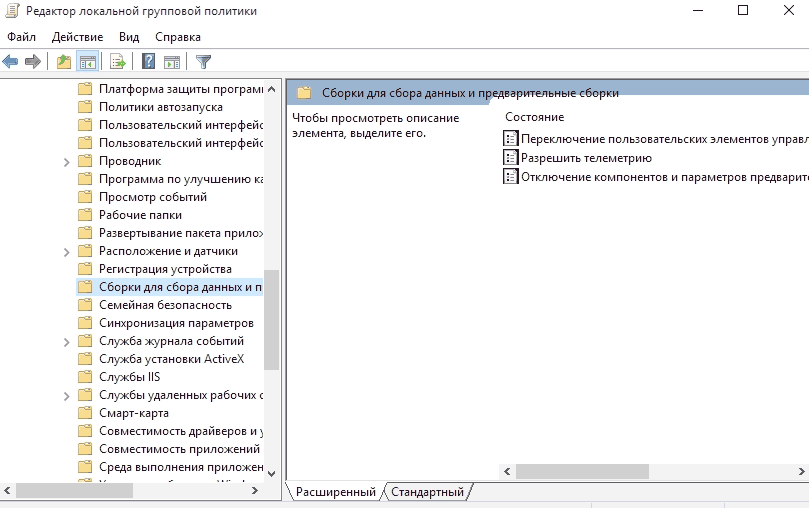

- Для начала нужно нажать уже знакомую нам комбинацию Win+R и набрать в окошке gpedit.msc. Откроется окно редактора локальной групповой политики Windows. В нём надо перейти по пути «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Сборки для сбора данных и предварительные сборки».

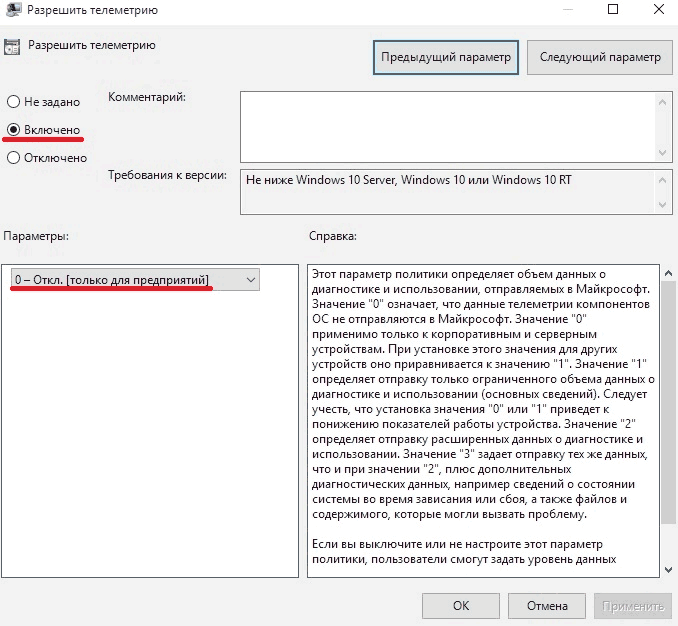

Нужный нам компонент называется «Разрешить телеметрию». По нему нужно кликнуть и, когда откроется окно настроек, выбрать в поле параметров вариант «0 — Откл.». Это должно выключить телеметрию, но на практике работает только в сочетании с дополнительными мерами. При этом в меню включения телеметрии (находится чуть выше) должен стоять параметр «Включено». Как бы странно это ни звучало, телеметрия выключается только тогда, когда выбран этот вариант.

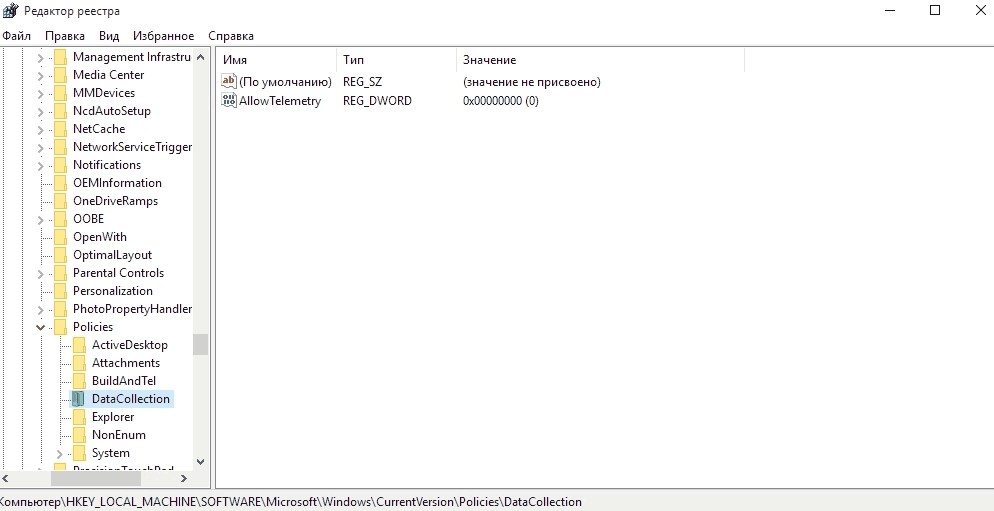

Последнее, с чем предстоит столкнуться в нелёгком деле отключения шпионажа, — это системный реестр.

Чтобы попасть туда, нужно использовать Win+R и набрать слово regedit. Откроется редактор реестра, где и надо будет выключить сбор данных.

Для выключения телеметрии понадобится изменить два параметра, находящихся в разных местах, следующим образом:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\DataCollection, AllowTelemetry = 0;

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmwappushsvc, Start = 4.

Блокировка серверов сбора данных

Поскольку серверов, на которые шпионы отправляют данные, очень много, было бы сущим мучением прописывать их все в брандмауэре вручную. Поэтому для блокировки адресов их предпочитают просто прописывать в файле hosts, который находится по адресу C:\Windows\System32\drivers\etc. Файл легко открывается с помощью Блокнота, но для его редактирования нужно иметь права администратора.

Всё, что нужно сделать, — скопировать в него следующий ряд адресов, после чего сохранить изменения и выйти.

-

127.0.0.1 localhost

-

127.0.0.1 localhost.localdomain

-

255.255.255.255 broadcasthost

-

::1 localhost

-

127.0.0.1 local

-

127.0.0.1 vortex.data.microsoft.com

-

127.0.0.1 vortex-win.data.microsoft.com

-

127.0.0.1 telecommand.telemetry.microsoft.com

-

127.0.0.1 telecommand.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 oca.telemetry.microsoft.com

-

127.0.0.1 oca.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 sqm.telemetry.microsoft.com

-

127.0.0.1 sqm.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 watson.telemetry.microsoft.com

-

127.0.0.1 watson.telemetry.microsoft.com.nsatc.net

-

127.0.0.1 redir.metaservices.microsoft.com

-

127.0.0.1 choice.microsoft.com

-

127.0.0.1 choice.microsoft.com.nsatc.net

-

127.0.0.1 df.telemetry.microsoft.com

-

127.0.0.1 reports.wes.df.telemetry.microsoft.com

-

127.0.0.1 wes.df.telemetry.microsoft.com

-

127.0.0.1 services.wes.df.telemetry.microsoft.com

-

127.0.0.1 sqm.df.telemetry.microsoft.com

-

127.0.0.1 telemetry.microsoft.com

-

127.0.0.1 watson.ppe.telemetry.microsoft.com

-

127.0.0.1 telemetry.appex.bing.net

-

127.0.0.1 telemetry.urs.microsoft.com

-

127.0.0.1 telemetry.appex.bing.net:443

-

127.0.0.1 settings-sandbox.data.microsoft.com

-

127.0.0.1 vortex-sandbox.data.microsoft.com

-

127.0.0.1 survey.watson.microsoft.com

-

127.0.0.1 watson.live.com

-

127.0.0.1 watson.microsoft.com

-

127.0.0.1 statsfe2.ws.microsoft.com

-

127.0.0.1 corpext.msitadfs.glbdns2.microsoft.com

-

127.0.0.1 compatexchange.cloudapp.net

-

127.0.0.1 cs1.wpc.v0cdn.net

-

127.0.0.1 a-0001.a-msedge.net

-

127.0.0.1 statsfe2.update.microsoft.com.akadns.net

-

127.0.0.1 sls.update.microsoft.com.akadns.net

-

127.0.0.1 fe2.update.microsoft.com.akadns.net

-

127.0.0.1 65.55.108.23

-

127.0.0.1 65.39.117.230

-

127.0.0.1 23.218.212.69

-

127.0.0.1 134.170.30.202

-

127.0.0.1 137.116.81.24

-

127.0.0.1 diagnostics.support.microsoft.com

-

127.0.0.1 corp.sts.microsoft.com

-

127.0.0.1 statsfe1.ws.microsoft.com

-

127.0.0.1 pre.footprintpredict.com

-

127.0.0.1 204.79.197.200

-

127.0.0.1 23.218.212.69

-

127.0.0.1 i1.services.social.microsoft.com

-

127.0.0.1 i1.services.social.microsoft.com.nsatc.net

-

127.0.0.1 feedback.windows.com

-

127.0.0.1 feedback.microsoft-hohm.com

-

127.0.0.1 feedback.search.microsoft.com

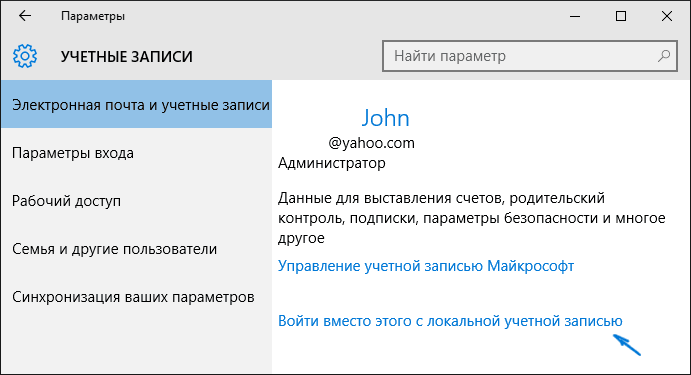

Переключение на локальную учётную запись

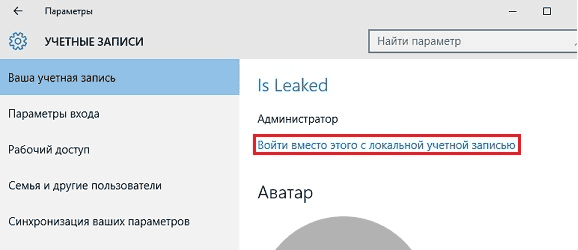

Учётная запись Microsoft — главный рассадник шпионажа. Поэтому, чтобы максимально обезопасить себя, стоит перейти на локальный аккаунт.

Для начала нужно войти в «Пуск — Параметры — Учётные записи». В первой же вкладке будет присутствовать кнопка «Войти вместо этого с локальной учётной записью». Она-то нам и нужна.

Программы для отключения шпионажа

Как можно заметить, процесс избавления от следящих модулей довольно долгий и скучный, а ещё есть риск что-то забыть или упустить. В таком случае на помощь приходят специальные утилиты, созданные умельцами как раз для борьбы со шпионажем Windows 10. С их помощью от шпионажа можно избавиться в два клика. Да и функциональность у таких программ повыше. Рассмотрим две наиболее популярные утилиты.

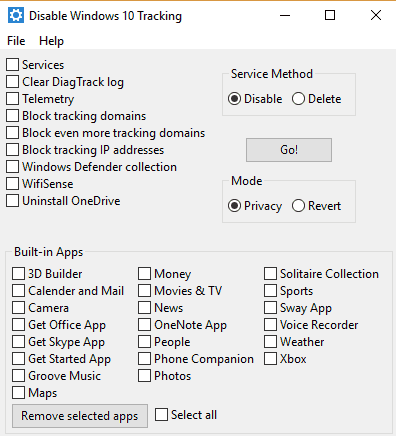

DisableWinTracking

Эта бесплатная программа, созданная англоязычными разработчиками, хоть и представлена на английском языке, предельно проста в управлении. В главном окне перечислены все следящие компоненты, которые нужно отметить галочкой, и вариант действия: отключить (Disable) или удалить навсегда (Delete). Кроме этого, здесь можно удалить предустановленные в Windows 10 приложения Metro. Пользы от них без аккаунта Microsoft всё равно пшик, а место занимают.

После того как компоненты для удаления выбраны, нужно нажать кнопку Go. Дальше программа всё сделает сама.

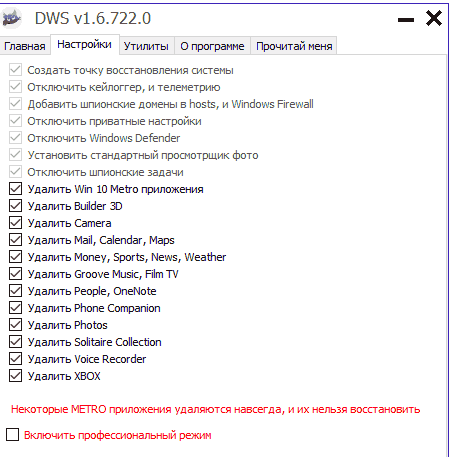

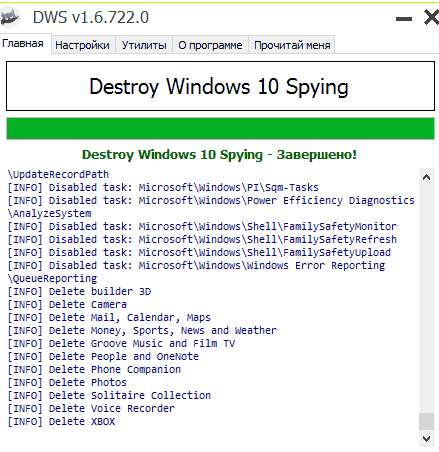

DWS

DWS, или Destroy Windows 10 Spying — пожалуй, лучшая на сегодняшний день программа для отключения слежки. Она бесплатна, представлена на русском языке и делает всё то же самое, что и предыдущая, и даже больше. Так, к примеру, она автоматически создаёт точку восстановления системы на случай, если что-то пойдёт не так.

Выбрать элементы для удаления можно во вкладке «Настройки» программы: там точно так же присутствуют все шпионские модули и Metro-приложения. Также можно включить профессиональный режим, который расширяет возможности утилиты.

Само удаление включается с помощью большой кнопки в главной вкладке программы. После включения утилита показывает пользователю записи о сделанных изменениях в той же вкладке.

Важно понимать: корпорация Microsoft всё равно хитрее всех нас, и, несмотря на все ухищрения, какие-то данные утекать на сервера дата-центров всё равно будут. Однако вышеприведённые способы позволяют сократить количество этих данных до минимально возможного и значительно обезопасить свою личную информацию от посягательств как Microsoft, так и возможных злоумышленников.

Главная страница

Главная страница

Комментариев к данной статье нет